Correo electrónico en el IIBm.

Buenas prácticas

Es muy importante hacer buen uso del correo electrónico. En el compromiso que hemos adquirido se resume el uso que nosotros le podemos dar al correo electrónico al igual que cualquier recurso del trabajo.

Como sabemos, no todo el mundo hace buen uso del correo y hay muchos casos de SPAM, PHISHING, HOAX, VIRUS, etc... que circulan por la red. Como dice el documento que a continuación os dejo: "La concienciación, el sentido común y las buenas prácticas en el uso del correo electrónico son las mejores defensas para prevenir y detectar este tipo de incidentes". Aunque en el IIBM contamos con un sistema de lavado de correo proporcionado por RedIRIS, no podemos confiar en que las máquinas identifiquen mejor el correo no deseado que los propios humanos..

Si no nos queremos leer todo el manual, al menos mirad el "Decálogo de recomendaciones de seguridad" de la página 42.

- No abra ningún enlace ni descargue ningún fichero adjunto procedente de un correo electrónico que presente cualquier síntoma o patrón fuera de lo considerado normal o habitual.

- No confíe únicamente en el nombre del remitente. El usuario deberá comprobar que el propio dominio del correo recibido es de confianza. Si un correo procedente de un contacto conocido solicita información inusual contacte con el mismo por teléfono u otra vía de comunicación para corroborar la legitimidad del mismo.

- Antes de abrir cualquier fichero descargado desde el correo asegúrese de la extensión y no se fíe por el icono asociado al mismo.

- No habilite las macros de los documentos ofimáticos incluso si el propio fichero así lo solicita.

- No debe hacerse clic en ningún enlace y menos aquellos que soliciten datos personales ni bancarios.

- Tenga siempre actualizado el sistema operativo, las aplicaciones ofimáticas y el navegador (incluyendo los plugins/extensiones instalados).

- Utilice herramientas de seguridad para mitigar exploits de manera complementaria al software antivirus.

- Evite hacer clic directamente en cualquier enlace desde el propio cliente de correo. Si el enlace es desconocido es recomendable buscar información del mismo en motores de búsqueda como Google o DuckDuckGo.

- Utilice contraseñas robustas para el acceso al correo electrónico. Las contraseñas deberán ser periódicamente renovadas. Si es posible utilice doble autenticación.

- Cifre los mensajes de correo que contengan información sensible.

Métodos de acceso al correo electrónico

- Cliente de correo electrónico (ver configuración).

- Webmail

NOTA: El Ilohamail ha dejado de dar servicio (desde junio de 2012)

Configuración de un cliente de correo electrónico

- Correo entrante IMAPs

protocolo: IMAP

servidor: imap.iib.uam.es

seguridad: SSL/TSL

puerto: 993

- Correo saliente AUTH-SMTPs

protocolo: SMTP

servidor: smtp.iib.uam.es

autenticación: usuario / contraseña

seguridad: STARTTLS

puerto: 25 (también 587 si hay restricción en el puerto 25 en la red en la que nos conectemos)

Ejemplo de configuración en Android (AquaMail)

Vacaciones u "out of office" message

Para poner un aviso de que estamos fuera del IIBM y queremos que nuestro correo conteste de forma automática, podemos seguir el siguiente procedimiento desde el webmail.

También nos puede ser interesante consultar como suspender algunas listas durante el periodo de tiempo que vamos a estar fuera sin poder aternder el correo con regularidad.

Redirección de corrreo

También podemos desde el Cyberlar redirigir nuestro correo a otra cuenta fuera del IIBm.

ATENCIÓN: Como se indica en la página del Cyberlar, desde el IIBM no podemos hacernos responsables del correo que no alojamos nosotros. La redirección implica que el correo que nos llega es enviado fuera, y el manejo del correo por parte de terceros no es algo sobre lo que tengamos control.

DMARC: En los últimos años, el correo electrónico tiende a protegerse de envíos no autorizados, y en muchas ocasiones verifica que el correo que tiene un origen no haya sido enviado desde servidores que no sean controlados por ese origen. En estos casos las redirecciones rompen esa cadena de confianza y los mensajes son descartados o marcados como SPAM en el destino.

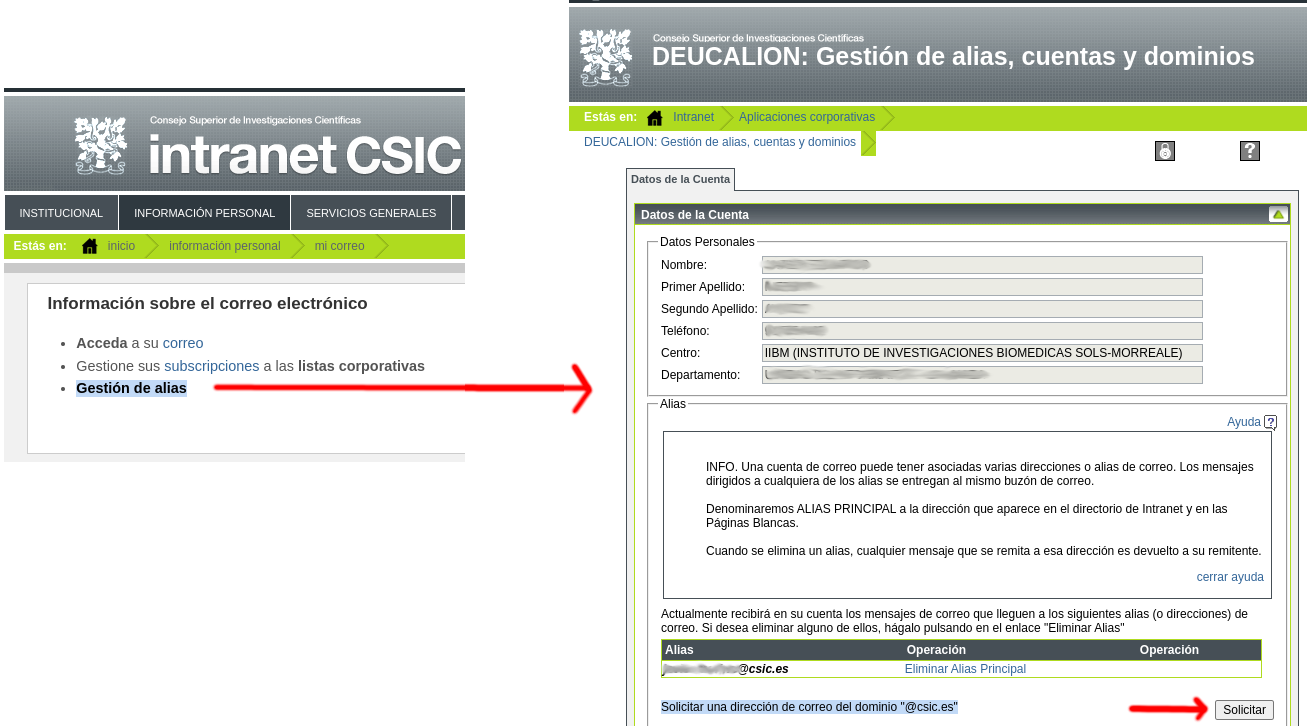

Solicitar Alias correo @CSIC

Debemos acceder al apartado de "mi correo" en la intranet del CSIC y acceder con nuestro usuario y contraseña de la intranet del CSIC (no nuestras crecenciales del IIBM).

Una vez allí entramos en "Gestión de alias" y en el apartado "Alias", donde indica "Solicitar una dirección de correo del dominio @csic.es", pulsamos sobre "Solicitar".

Una vez esté toda la gestión realizada podrás acceder a tu correo desde este enlace. O desde cualquier otro cliente de correo.

Recuerda siempre que para acceder:

- Nombre de usuario: dni

- Contraseña: la establecida.

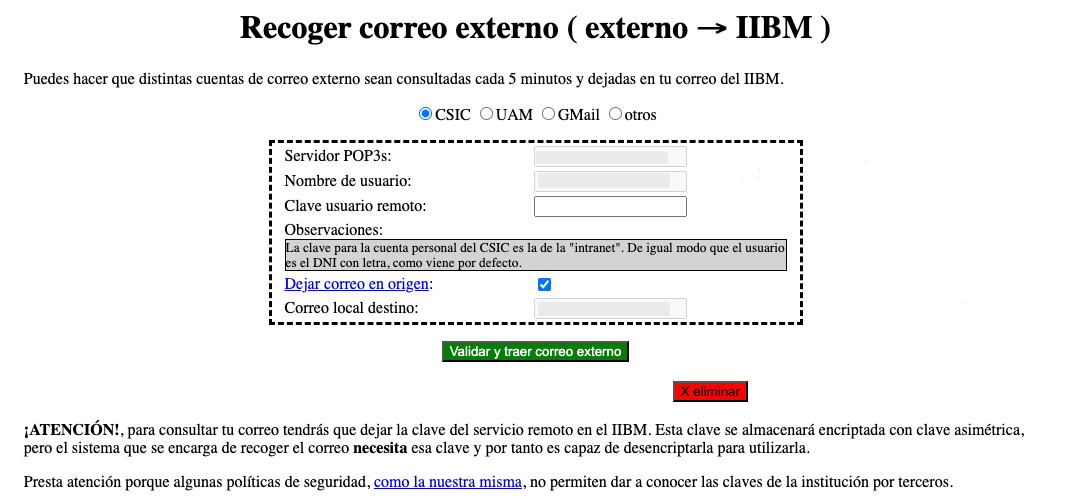

También podrás usar nuestra herramienta de recoger correo externo @csic.es a tu cuenta @iib.uam.es para poder consultar las dos cuentas de correo desde un solo buzón.

Lavadora de RedIRIS

La gestión del SPAM en el IIBM, junto con la de otras universidades y centros de investigación, se delega en primer lugar en los servicores de la red académica española RedIRIS, pero en último y necesario término en los propios usuarios que son los únicos que pueden saber si el correo va o no va con ellos.

Igual que a los humanos a veces no sabemos si un correo es SPAM o no a priori, las máquinas utilizan algoritmos que pueden errar: "errare machinale est". Si se cuela un SPAM es un falso negativo y si se marca como SPAM un correo lícito es un falso positivo. Las máquinas se pueden entrenar enviándo los correos con los que han errado a un sistema experto. Se puede preguntar a T.I. el cómo hacelo.

En el IIBM la política por defecto es dejar en cuarentena el correo identificado como SPAM para que no llegue directamente a los buzones de los usuarios, sino en un resumen diario. Esto es porque el SPAM no solo causa molestia, sino que es un riesgo potencial de robo de información y por tanto de seguridad. Los usuarios pueden realizar una petición a T.I. haciéndose responsables de los prejuicios que estos correos puedan causar, para que en lugar de dejar sus correos en cuatentena, estos sean marcados como SPAM en el asunto y sean enviados directamente a sus buzones en lugar de en los resúmenes diarios que se envían cada noche.

¿Qué puedo hacer si me entra SPAM / Phishing

Lo primero que se debe de hacer es NO ABRIR ENLACES NI FICHEROS que contenga el correo. Tampoco debemos cargar las imágenes si nos lo ofrece el cliente de correo (podemos dar pistas de que lo hemos leido).

Solo por verlo sin cargar imágenes, enlaces o ficheros externos que nos vengan en el correo NO PASA NADA.

Una vez que hemos evaluado que efectivamente es SPAM y por tanto se trata de un falso negativo, podemos reenviarlo como adjunto ( se genera un fichero .eml con todos los datos del correo ) a la dirección de correo spam -at - iib.uam.es . Nosotros no lo tratamos directamente, pero si está permitido, lo pasamos a RedIRIS para su análisis.

Copia de seguridad en mbox

Los ex-usuarios que han terminado su relación con el IIBM, pueden pedir bajo demanda que les facilitemos un fichero comprimido con todo su correo con cada uno de sus mailboxes en formato mbox.

Una vez tenga el fichero con su correo en su haber, podrá descomprimirlo y visuelizarlo con un lector de ficheros en formato mbox offline, o bien pasarlo a algún sistema de correo ya sea local (ej. Thunderbird) o en red (ej. gmail).

Algunos enlaces externos que nos pueden indicar cómo hacerlo (ya no son sistemas del IIBM):

Manual para configurar la 'Firma Institucional' en Webmail, siguiendo las instrucciones de CSIC Central.